La Ley de Responsabilidad y Transferibilidad de Seguros Médicos (Health Insurance Portability and Accountability Act, HIPAA) es un acto de seguridad que establece estándares para asegurar la seguridad, privacidad, confidencialidad, integridad y disponibilidad de la información de salud de los pacientes – Información de Salud Protegida electrónicamente (Protected Health Information, PHI).

The HIPAA compliance requires access control, information integrity, audit control, user authentication and transmission security. Similarly as with other compliance regulations, it’s necessary to use software, hardware, or other methods that provide monitoring and capturing of user activities in information systems that contain or use electronic PHI. The security and integrity of electronic PHI must be ensured against any unauthorized access, modification, and deletion

“Como es requerido por el Congreso en HIPAA, la Regla de Privacidad cubre:

- Planes de salud

- Cámaras de compensación de cuidado de salud

- Proveedores de cuidado de salud quienes conducen ciertas transacciones financieras y administrativas de forma electrónica.

Estas transacciones electrónicas son aquellas por las que los estándares han sido adoptados por la Secretaría bajo HIPAA, como cobros electrónicos y transferencias de fondos” [1]

Para poder cumplir con los requerimientos de HIPAA, la entidad debe auditar y reportar constantemente todos los intentos de acceso y eventos relacionados con las bases de datos y los objetos que contienen registros PHI sensibles.

Dependiendo de la estructura de las instituciones de salud, los supervisores realizan periódicamente la verificación del cumplimiento de HIPAA para asegurar su efectividad. La frecuencia de la verificación depende del último reporte de verificación y es menos frecuente en caso de previo o constante cumplimiento positivo de HIPAA.

Los requerimientos del acto HIPAA no se refieren estrictamente a método para la seguridad de bases de datos e IT. De todas maneras, de acuerdo a los requerimientos de regulación en proveer integridad, confidencialidad, privacidad y disponibilidad de información de salud de los pacientes, los siguientes pasos proveen cumplimiento con HIPAA:

- Definir y documentar los permisos requeridos para cada empleado de la institución de salud

- Periódicamente revisar configuraciones de permisos en los objetos de las bases de datos y modificar los derechos de acceso para mantener la integridad, confidencialidad y precisión de los registros PHI

- Auditar el sistema que contiene y provee el uso de los registros PHI

- Analizar la información de auditoría que muestra eventos relacionados a los registros PHI periódicamente y tomar acciones cuando sea necesario

Cumplimiento de HIPAA – recomendaciones generales para Administradores de Bases de Datos de SQL Server

Las siguientes acciones generales son recomendadas para cumplir con las regulaciones de HIPAA:

-

Un ambiente de SQL Server que es seguro y controlado contantemente. Provea al sistema de seguridad SQL Server con una auditoría continua de los eventos del sistema, ya sea que los eventos son internos o externos. Asegúrese de esto reforzando reglas estrictas no cambiables por partes no autorizadas. Aplique las reglas a todos los objetos SQL Server relacionados a los datos PHI (logins, bases de datos, usuarios, tablas, etc.)

Después de que las reglas son establecidas, audite y analice periódicamente todos los eventos relacionados a seguridad – particularmente preste atención a los cambios de permisos en los objetos SQL Server, y al acceso a bases de datos/tablas con registros PHI.

-

Cualquiera que sea el origen del usuario (interno o externo), sus acciones deben ser monitoreadas y documentadas en reportes de auditoría apropiados cuando están relacionadas a cambios en los permisos de acceso a bases de datos/tablas.

Las acciones del personal administrativo deben ser documentadas también – no debe haber ninguna diferencia entre los usuarios regulares y los administradores cuando se trata de auditoría.

-

Use hardware y software oficialmente verificado. Preste atención las omisiones de configuración de seguridad comunes, como logins y contraseñas por defecto, que son usadas frecuentemente por intrusos en intentos de ataques

Modifique todos los parámetros de seguridad suministrados por el sistema por defecto en SQL Server. Si es posible, no use el modo mixto (permite tanto la autenticación de Windows como de SQL Server), cámbielo a autenticación de Windows solamente. Cuando es usada para acceder a SQL Server, la autenticación de Windows asegura la política de contraseñas de Windows – verificar la historia de contraseñas y el tamaño de la contraseña y su tiempo de vida. La característica más importante de la política de contraseñas de Windows es el bloqueo del login – se bloquea para un uso posterior después de un número consecutivo de intentos fallidos de ingreso.

- Cualquier cambio o manipulación de información de auditoría capturada debe ser evidente, ya sea que haya sido realizado por una parte externa o interna. El monitoreo de los intentos de manipulación es requerido en términos del cumplimiento de las regulaciones, la prevención de intrusiones y las potenciales investigaciones de incumplimiento de seguridad

Recomendaciones para el cumplimiento de HIPAA para auditorías de SQL Server

Para cumplir con las regulaciones de HIPAA, se requiere auditar, documentar y proveer reportes para todos los eventos relacionados con seguridad en la instancia SQL Server que almacena registros PHI y sus objetos.

Durante la revisión del cumplimiento de HIPAA, los reportes que muestran cambios de seguridad en el acceso y la actividad en SQL Server son requeridos, aunque las regulaciones no son estrictas acerca de los detalles de los reportes.

ApexSQL Audit es una herramienta de auditoría y cumplimiento de SQL Server que rastrea y reporta todos los eventos relacionados con la seguridad en SQL Server auditando los accesos y los cambios a la instancia y sus objetos, y asegura el cumplimiento con las regulaciones de HIPAA. Provee un rango de reportes integrados que son comúnmente requeridos por el personal de revisión de la auditoría para asegurar la adherencia al cumplimiento de la regulación.

ApexSQL Audit ayuda en el proceso de cumplir las regulaciones de HIPAA dado que:

- Monitorea y registra automáticamente eventos de seguridad y acciones de usuarios que pueden potencialmente arriesgar la seguridad, la precisión y la privacidad de los datos PHI

- Identifica riesgos de cumplimiento y vulnerabilidades de seguridad de SQL Server

- Ofrece reportes de manipulación evidentes, precisos y exhaustivos para la revisión de cumplimiento de regulaciones

Los siguientes estándares y especificaciones de implementación de HIPAA están relacionados con los procesos de auditoría de SQL Server, y soportados por reportes apropiados de ApexSQL Audit:

HIPAA Standard 164.308(a)(1) – Proceso de administración de la seguridad

“Implemente políticas y procedimientos para prevenir, detectar, contener y corregir violaciones de seguridad”[1]

Los cambios en la configuración de auditoría deben ser monitoreados y reportados. Es importante indicar deslices hechos en la configuración de la auditoría y corregirlos a tiempo. Los reportes acerca de los cambios en la configuración de la auditoría son esenciales en proveer ayuda con eso.

-

El reporte Audit setting history muestra todos los cambios hechos a la configuración de auditoría de ApexSQL Audit. Una vez establecida, la configuración de la auditoría debe ser auditada por cambios dado que cualquier otro cambio en entidades relacionadas a la seguridad puede ser indicativo y debe ser investigado

-

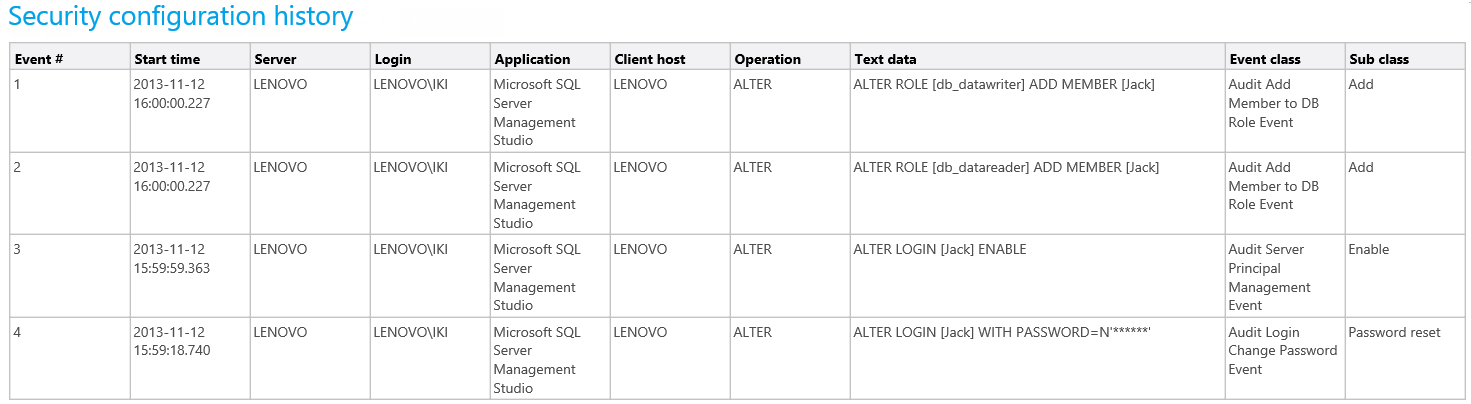

El reporte Security configuration history provee todos los cambios en los logins, usuarios y roles de SQL Server. El reporte muestra cambios en nombres de usuario y contraseñas, entidades creadas/borradas y cambios en permisos. Cada entrada del reporte debe ser considerada como una amenaza y alerta potenciales

HIPAA standard 164.308(a)(1)(ii)(D) – Revisión de la actividad del Sistema de Información

“Implemente procedimientos para regularmente revisar registros de la actividad del sistema de información, como registros de auditoría, reportes de acceso y reportes de rastreo de incidentes de seguridad” [1]

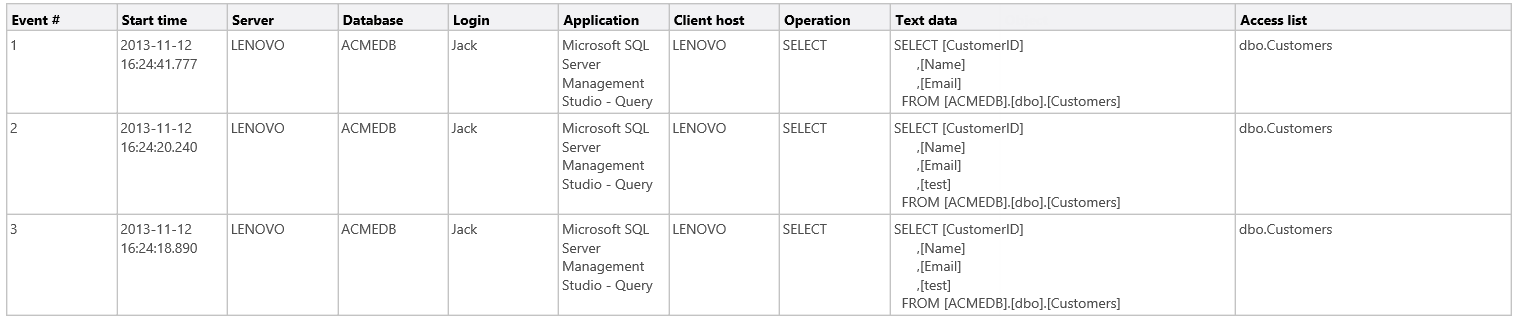

La auditoría del acceso a información PHI confidencial es imprescindible para cumplir con los requerimientos de HIPAA – cualquier acceso debería ser reportado, legítimo o no. Los siguientes reportes de auditoría de ApexSQL Audit proveen información de acceso:

- El reporte Complete audit trail provee todos los eventos capturados en la instancia SQL Server auditada. El reporte muestra una historia de eventos y puede ayudar a encontrar patrones de eventos sospechosos, por ejemplo, ingresos exitosos seguidos de accesos denegados o avisos de seguridad de datos

-

Los reportes Access history per user, Access history per object, Access history per host, y Access history per application muestran todos los eventos de accesos en SQL Server. Ellos proveen sentencias T-SQL ejecutadas y procedimientos almacenados usados para acceder a los objetos auditados

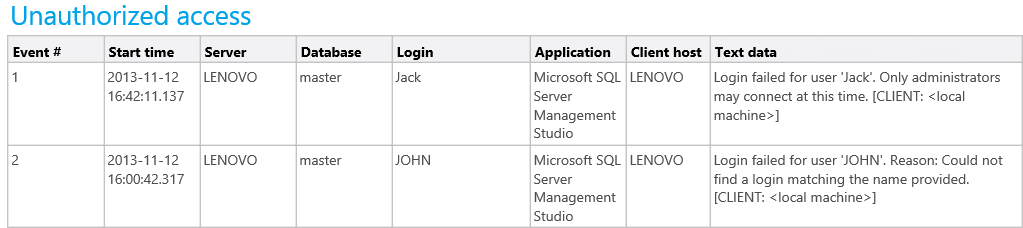

Rastrear ingresos de usuario al sistema es importante para el cumplimiento de cualquier regulación – cualquier intento de ingreso debe ser documentado, exitoso o no

-

El reporte Unauthorized access puede indicar intentos de ataque y proveer información acerca de los objetivos del atacante (por ejemplo, ciertos ingresos a las instancias SQL Server). Todos los ingresos no exitosos, causados por una contraseña equivocada o logins no existentes son mostrados en el reporte

HIPAA Standard 164.308(a)(3) – Seguridad de la Fuerza de Trabajo

“Implemente procedimientos para la autorización y/o supervisión de los miembros de la fuerza de trabajo que trabajan con información electrónica protegida de salud o en localizaciones donde puede ser accedida” [1]

- El reporte Access history per user muestra todos los eventos de acceso en objetos en SQL Server. Ellos proveen sentencias T-SQL ejecutadas y procedimientos almacenados usados para acceder a los objetos auditados

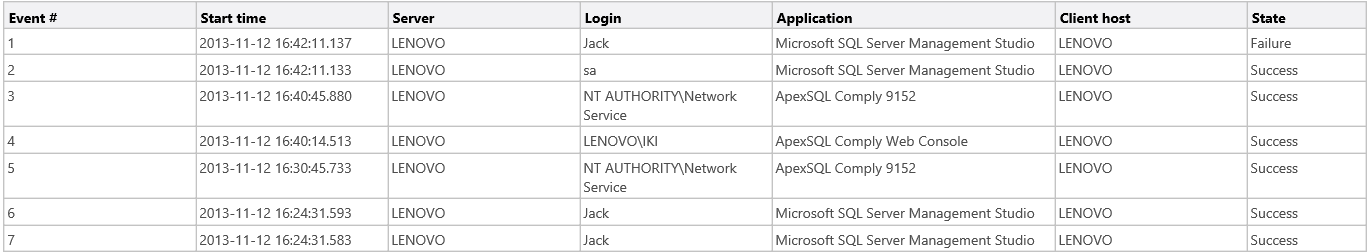

- El reporte Logon activity history provee la historia de la autenticación de usuarios. Por cada intento de ingreso, la aplicación, el nombre del anfitrión, la instancia de SQL Server, el login, hora y el estado del ingreso son reportados

HIPAA standard 164.308(a)(4) – Administración del acceso a la información

La Administración del Acceso a la Información incluye las siguientes dos especificaciones de implementación:

-

Autorización de Acceso 164.308(a)(4)(ii)(B)

“Implemente políticas y procedimientos para garantizar el acceso a la información de salud protegida electrónicamente; por ejemplo, a través de una estación de trabajo, una transacción, programa, proceso y otro mecanismo.” [1]Una vez que los permisos estrictos para los usuarios del sistemas están establecidos, use el reporte anteriormente descrito Security configuration history para asegurarse de que ningún cambio no aprobado es hecho y que los permisos iniciales están consolidados. El reporte muestra cambios en nombres de usuario y contraseñas, entidades creadas/borradas y cambios en los permisos

-

Establecimiento y Modificación de Acceso 164.308(a)(4)(ii)(C)

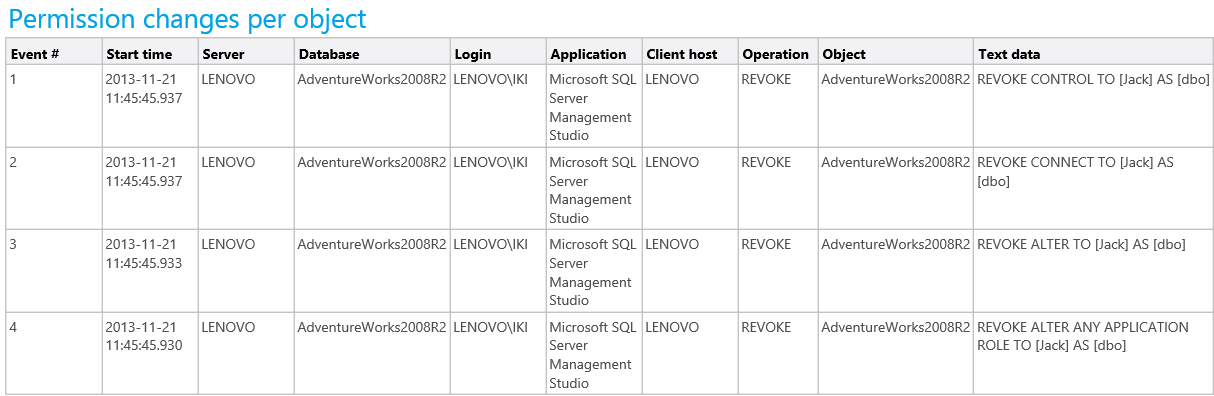

“Implemente políticas y procedimientos que, basados en las políticas de autorización de accesos de la entidad, establezcan, documenten, revisen y modifiquen el derecho de un usuario al acceso a una estación de trabajo, una transacción, programa o proceso” [1]Cualquier acción que cambie la configuración de la seguridad debe ser reportada para cumplir con HIPAA. Dichas acciones pueden ser una amenaza potencial a la integridad y seguridad de los datos

-

Lo reportes Permission changes per user y Permission changes per object muestran la historia de los cambios de permisos para una entidad de seguridad auditada específica. Cualquier cambio en los permisos que no está dentro del reporte es una amenaza alta de seguridad, y una alerta para una configuración de auditoría incorrecta que puede llevar a una falla en el cumplimiento de HIPAA

-

HIPAA standard 164.308(a)(5)(ii)(C) – Monitoreo de ingresos

“Implemente procedimientos para monitorear intentos de ingresos y discrepancias de reportes” [1]

-

El reporte Logon activity history provee la historia de todos los intentos de ingreso, tanto exitosos como no exitosos. Por cada intento de ingreso, la aplicación, el nombre del anfitrión de la aplicación, la instancia SQL Server, el login, la hora y el estado del ingreso son reportados

Cumplir con las regulaciones de HIPAA requiere que el Administrador de Bases de Datos establezca y configure un ambiente con condiciones seguras para la confidencialidad e integridad de loa registros PHI. Con reportes históricos exhaustivos y un rango de opciones de refinación de la auditoría, ApexSQL Audit provee auditoría para instancias de Servidor, y ayuda a cumplir con los requerimientos de HIPAA al mismo tiempo.

Referencias

[1] About the Privacy Rule FAQs

Fuentes útiles

HIPAA Administrative Simplification

Health Information Privacy

Health Insurance Portability and Accountability Act

HIPAA privacy and security toolkit – American Medical Association

The HIPAA Law and Related Information

Traductor: Daniel Calbimonte

junio 4, 2015